miércoles, 15 de diciembre de 2010

viernes, 3 de diciembre de 2010

Los puertos de audio

El puerto JACK:  Se utiliza para telenstransportar la señal analogica. Depende del puerto la señal es distinta. Para distinguirle utiliza este codigo de colores

Se utiliza para telenstransportar la señal analogica. Depende del puerto la señal es distinta. Para distinguirle utiliza este codigo de colores

-Rosa---Microfono( entrada mono)

-Azul---Audio(entrada estereo)

-verde---Altavoces o auriculares(salida estereos)

Suele estar tanbien en la parte frintal de la torre.

Si la salida de sonido soporta el sistema evaluante 5.1 ademas tendremos estos puertos

-Amarillo---Altavoz centrel/Subwoofer

-Negro---Altavoces traseros

-Gris---Altavoces delanteros

Los puertos RCA:tanbiem puede

Se utiliza para telenstransportar la señal analogica. Depende del puerto la señal es distinta. Para distinguirle utiliza este codigo de colores

Se utiliza para telenstransportar la señal analogica. Depende del puerto la señal es distinta. Para distinguirle utiliza este codigo de colores-Rosa---Microfono( entrada mono)

-Azul---Audio(entrada estereo)

-verde---Altavoces o auriculares(salida estereos)

Suele estar tanbien en la parte frintal de la torre.

Si la salida de sonido soporta el sistema evaluante 5.1 ademas tendremos estos puertos

-Amarillo---Altavoz centrel/Subwoofer

-Negro---Altavoces traseros

-Gris---Altavoces delanteros

Los puertos RCA:tanbiem puede

miércoles, 1 de diciembre de 2010

Tipos de puertos

-Puerto HDMI:Este puerto se utiliza que se utiliza tanto como vídeo como mas audio y que ofrece señal de alta definición de 19 pines y es de color negro y oro.

-Puerto RCA: Se enplean para llevar la señal de video analogico aun proyector , television , o similar de color amarillo significa: video compuest, pero existen sistemas en los que la señal se transmite separado en tres colores basicos.

-Puertos s-videos: cunple la misma funcion que los RCA anteriores este puerto tiene mas calidad que el RCA amarillo.

S-vídeo IN: Tiene 7 pines y es de entrada

S-vídeo IN: Tiene 7 pines y es de entrada S-vídeo out: Tiene 4 pines y se usa de salida, este puerto, igual que los RCA, cada vez se usa menos

S-vídeo out: Tiene 4 pines y se usa de salida, este puerto, igual que los RCA, cada vez se usa menosLatendencia es reemplazante por el HDMI, de mejor calidad y prestaciones

viernes, 26 de noviembre de 2010

Conexiones y puertos

1 la parte lateral de la placa base: Es la parte lateral de la placa base donde están los conectores principales de la placa base:

2 los puertos series y paralelos:

2.1 puertos series: tanbien conocido como punto con consta de 9 pines y es de color azul claro o negro transmite los datos unos tras otro (en serie) por si mismo canal, se emplean para casos específicos, ya que existen puertos con mejores prestaciones

2.2 los puertos paralelos:conocido como LPT, se utiliza para comunicarse, como el con tiene 25 pines y suele se de color rosa,morado y azul. Se creo como mejora el puerto serie, ya que transmite los datos de forma simultanea (en paralelo) por varios canales

3. el puerto USB:USB(universal series bus sirven para cortar perifericos al ordenador incluye la transmisión de corriente eléctrica,

pidiendo alimentar al dispositivo que se conecte (5v) tiene gran velocidad, soporta plus y play (conectar y desconectar el dispositivo sin reiniciar .Existe tres versiones, que aumentan su velocidad

USB

USB 2.0

USB 3.0

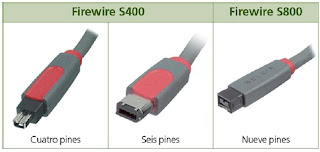

4 El puerto fireware:Se utiliza para conectarse de datos a altas velocidades, mas incluso que el usb se usa principalmente para dispositivos como videocámara, cámaras de fotos, reproductores,etc. Este puerto tanbien incluye alimentación de corriente

soporte P Y P

Hay tres tipos fireware: S400:4 pines

6 pines

S800:9pines: El mas utilizado

viernes, 19 de noviembre de 2010

Caracteristicas de la placa base:GIGABYTE GA-G31MX-S2

GIGABYTE GA-G31MX-S2

| Procesador |

|

| Chipset |

|

| Front Side Bus |

|

| Memoria |

|

| Conectores Internos E/S |

|

| Zócalos de Expansión |

|

| Panel E/S Trasero |

|

| Factor de forma |

|

| Monitorización Hardware |

|

| BIOS |

|

| Software Incluido |

|

GIGABYTE GA-X38-DQ6

| Procesador |

|

| Chipset |

|

| Memoria |

|

| Conectores Internos E/S |

|

| Zócalos de Expansión |

|

| Panel E/S Trasero |

|

| Factor de forma |

|

| Monitorización Hardware |

|

| BIOS |

|

jueves, 18 de noviembre de 2010

Tipos de malware

-Espías:Cuando note que su ordenador empieza a hacer cosas extrañas, tales como mostrar barras de herramientas extra en el navegador, abrir ventanas popups, cambiar sin previo aviso la página de inicio de su navegador, es muy probable que su sistema se haya infectado con un Spywares o los llamados "Programas espías". Estos pequeños programas pueden entrar a su ordenador sin que lo note,

-Espías:Cuando note que su ordenador empieza a hacer cosas extrañas, tales como mostrar barras de herramientas extra en el navegador, abrir ventanas popups, cambiar sin previo aviso la página de inicio de su navegador, es muy probable que su sistema se haya infectado con un Spywares o los llamados "Programas espías". Estos pequeños programas pueden entrar a su ordenador sin que lo note, -troyanos:Se denomina troyano o caballo de troya a un programa malware capaz de alojarse en computadoras y permitir el acceso a usuarios externos, a través de una red local o de Internet, con el fin de recompilar información o controlar remotamente a la máquina de algun usuario, pero sin afectar el funcionamiento de ésta.

-troyanos:Se denomina troyano o caballo de troya a un programa malware capaz de alojarse en computadoras y permitir el acceso a usuarios externos, a través de una red local o de Internet, con el fin de recompilar información o controlar remotamente a la máquina de algun usuario, pero sin afectar el funcionamiento de ésta. -Dialer: Dialer como software maligno tipo de software que crea una conexión a una red sin informarcompletamente al usuario sobre el costo que realmente tiene conectar a esa red. Algunos de estos dialers ofrecen una conexión a internet (u otra red), a veces prestando servicios exclusivos si el usuario se conecta con éstos (bajar software, mp3, pornografía, etc.).

-Dialer: Dialer como software maligno tipo de software que crea una conexión a una red sin informarcompletamente al usuario sobre el costo que realmente tiene conectar a esa red. Algunos de estos dialers ofrecen una conexión a internet (u otra red), a veces prestando servicios exclusivos si el usuario se conecta con éstos (bajar software, mp3, pornografía, etc.). - Hijacker: tiene como función el secuestrar nuestro navegador de Internet. Esta acción es posible debido a que los programadores de este tipo de programas, aprovechan las vulnerabilidades de la maquina de Java dentro del Internet explore. Se suele sospechar que te ha entrado un Hijacker cuando se cambia la página de inicio del explorador o cuando te abre multitud de ventanas si razón aparente.

- Hijacker: tiene como función el secuestrar nuestro navegador de Internet. Esta acción es posible debido a que los programadores de este tipo de programas, aprovechan las vulnerabilidades de la maquina de Java dentro del Internet explore. Se suele sospechar que te ha entrado un Hijacker cuando se cambia la página de inicio del explorador o cuando te abre multitud de ventanas si razón aparente.miércoles, 3 de noviembre de 2010

"Comparativa de sockets INTEL y AMD".

8ª generación

Nombre: Socket 775 o T

Nombre: Socket 775 o T

Marca: AMD

Maca: AMD

Nombre: Socket AM2

Maca: AMD

Nombre: Socket 940

Marca:AMD

Nombre: Socket 771

Marca: AMD

Nombre: Socket F

Marca:AMD

Nombre: PAC418

Marca: AMD

Nombre: PAC611

Marca: AMD

7ª generación

Nombre: Socket A/462

Marca: AMD

Nombre: Socket 423

Marca: INTEL

Nombre: Socket 478

Marca: INTEL

Nombre: Socket 603/604

Marca: AMD

Nombre: Socket 479

Marca: INTEL

6ª generación

Nombre: Socket 8

Marca: INTEL8ª generación

Nombre: Socket 775 o T

Marca: AMD

Maca: AMD

Nombre: Socket AM2

Maca: AMD

Nombre: Socket 940

Marca:AMD

Nombre: Socket 771

Marca: AMD

Nombre: Socket F

Marca:AMD

Nombre: PAC418

Marca: AMD

Nombre: PAC611

Marca: AMD

7ª generación

Nombre: Socket A/462

Marca: AMD

Nombre: Socket 423

Marca: INTEL

Nombre: Socket 478

Marca: INTEL

Nombre: Socket 603/604

Marca: AMD

Nombre: Socket 479

Marca: INTEL

6ª generación

Nombre: Socket 8

Marca: INTEL

8ª generación

Nombre: Socket 775 o T

Marca: AMD

Maca: AMD

Nombre: Socket AM2

Maca: AMD

Nombre: Socket 940

Marca:AMD

Nombre: Socket 771

Marca: AMD

Nombre: Socket F

Marca:AMD

Nombre: PAC418

Marca: AMD

Nombre: PAC611

Marca: AMD

7ª generación

Nombre: Socket A/462

Marca: AMD

Nombre: Socket 423

Marca: INTEL

Nombre: Socket 478

Marca: INTEL

Nombre: Socket 603/604

Marca: AMD

Nombre: Socket 479

Marca: INTEL

6ª generación

Nombre: Socket 8

Marca: INTEL

Nombre: Slot 2

Marca: INTELMarca: AMD

Nombre: Socket 370

Marca: INTELMarca: INTEL

Suscribirse a:

Comentarios (Atom)

.jpg)

.jpg)

.jpg)